一、漏洞介绍

2024 年 7 月 9 日,深信服深瞳漏洞实验室监测到一则 Windows Server 组件存在远程代码执行漏洞的信息,大部分厂商报告了CVE-2024-38077这个RCE漏洞,是一个危险性较高的漏洞,可导致开启了远程桌面许可服务的Windwos服务器完全沦陷。

该漏洞可稳定利用、可远控、可勒索、可蠕虫等,破坏力极大,攻击者无须任何权限即可实现远程代码执行,更是被誉为这是自“永恒之蓝”后,Windows首次出现影响全版本且能高稳定利用的认证前RCE漏洞。

虽然安全厂商们说的这么玄乎,但其实这个漏洞在7月9日时微软官方便已更新完了补丁,而且其利用条件还是比较苛刻的,需要机器使用者主动下载RDL服务组件才可以,而且这个组件并非默认被下载,该缓冲区溢出漏洞在windows server 2025上需要近两分钟的时间才可以利用完成。

漏洞编号:CVE-2024-38077

CVSS 评分 9.8

漏洞威胁等级:严重

漏洞影响:Windows Server2000到WindowsServer 2025所有版本二、工具下载

https://support.sangfor.com.cn/productTool/read?product_id=201&id=84三、使用方法

使用说明见工具包附件《CVE-2024-38077漏洞检测工具使用说明.pdf》

1、工具当前支持三种方式检测:

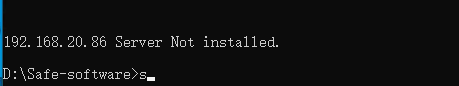

直接针对单 ip 进行检测,check_38077.exe 192.168.1.1;

针对 ip 段进行检测,check_38077.exe 192.168.1.0\24;

ip 导入检测,check_38077.exe -f iplist.txt2、工具返回信息概要:

Server Not installed. 扫描的机器并未安装 RDL 服务

Can Not Reach Host. 无法访问到服务器

Server Patched. 服务器已经安装漏洞补丁

RPC Exception. RPC 异常

Vulnerability Detected. 检测到漏洞

Error Code 其他错误代码3、扫描截图:

D:\Safe-software> check_38077.exe 192.168.20.86