一、 系统简介

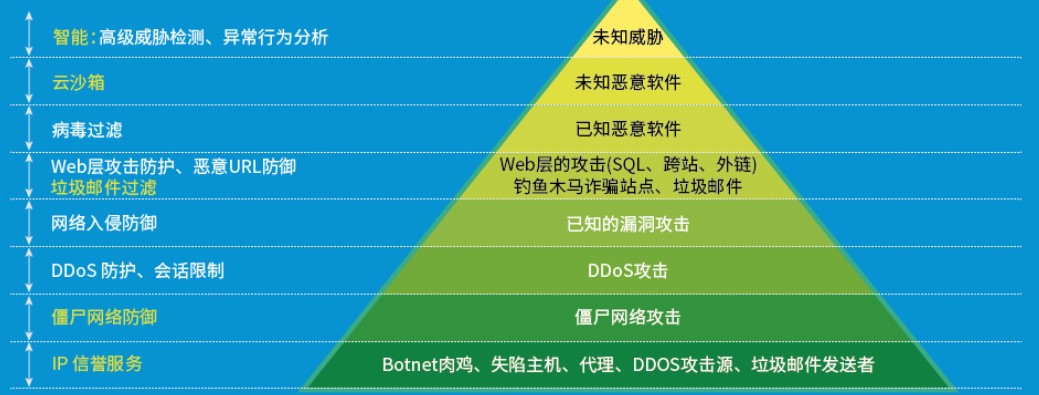

山石网科入侵防御和检测系统(IPS/IDS)提供多重威胁检测与防御能力,是一款功能全面的网络安全防护平台。

核心能力:

- 广泛威胁覆盖:有效检测并防御僵尸网络、DDoS攻击、已知协议漏洞利用、Web攻击、垃圾邮件、钓鱼、木马病毒和恶意软件等网络入侵威胁。

- 智能检测:支持核心资产服务器重点监控与未知威胁检测。通过建立行为模型,有效识别资源消耗型、连接耗尽型、带宽消耗型DDoS攻击,以及服务器HTTP扫描、Spider、垃圾邮件(SPAM)、SSH/FTP弱口令等异常行为。

- 多维度关联分析:挖掘未知威胁、异常行为和应用行为间的关联性,发现潜在网络风险。

- 综合防御平台:集成入侵检测防御(IPS)、病毒过滤、垃圾邮件过滤、僵尸网络防御、IP信誉服务和云端沙箱检测等功能,提供L2-L7层的全面防护。尤其增强了对Web攻击的防护,如SQL注入、XSS、CSRF、CC攻击等。

系统要求:

- 服务器双网卡(管理口和流量镜像口) 。

- 硬件要求:4 核 CPU、8 GB RAM、100GB磁盘)。

- 试用版限制:30天全功能试用授权。

- UI预览

二、 镜像下载与部署

1. 下载镜像

- 来源:山石网科官网下载中心 (需免费注册)

- 地址:

https://images.hillstonenet.com/index/index/content?cid=60 - 选择:根据虚拟化平台选择对应格式。本文以VMware ESXi为例,选择下载

.ova模板文件。

2. 创建虚拟机 (于VMware ESXi)

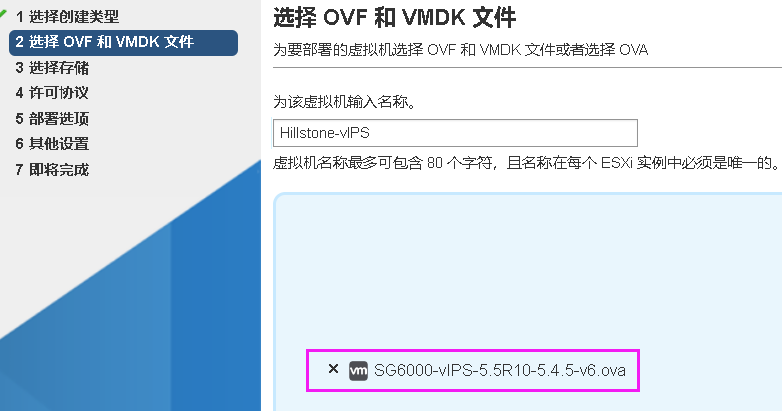

- 第1步,在ESXi管理界面中,选择 “从OVF或OVA文件部署虚拟机”。

- 第2步,在设置页面中:

- 名称:为该虚拟机命名(如

Hillstone-vIPS)。 - 选择文件:上传已下载的

.ova文件。

- 名称:为该虚拟机命名(如

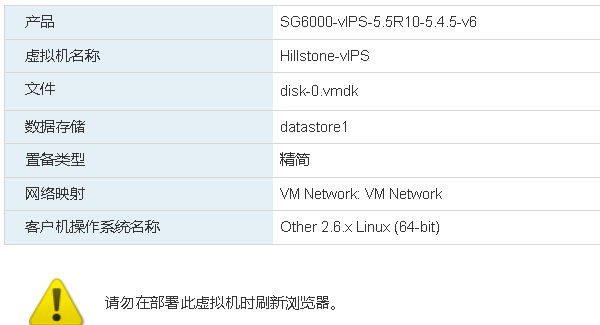

- 第3步,后续步骤遵循向导默认设置即可完成部署。部署完成后,虚拟机配置概览如下:

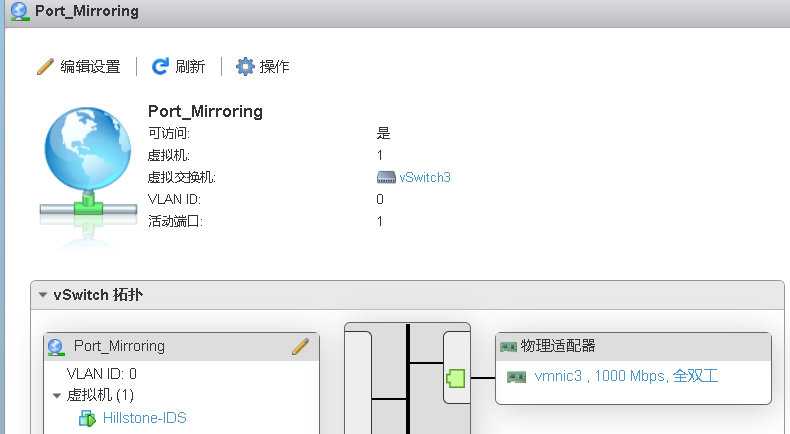

- 第4步,在Esxi上新建虚拟交换机vSwitch3,上行链路 绑定到服务器网卡vmnic3 ,再添加端口组Port_Mirroring,关联到vSwitch3

- 第5步,关闭虚拟机(如

Hillstone),新添加一张网卡,用于接收流量,选择Port_Mirroring端口组,再启动虚拟机

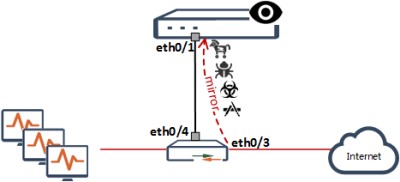

- 第6步,配置交换机,将流量镜像到与设备相连接的接口上,即 与服务器vmnic3 网卡连接。

三、 基础配置 (Tap模式部署)

vIPS常以旁路监听(Tap)模式部署,不影响现有网络流量,仅进行检测与分析。

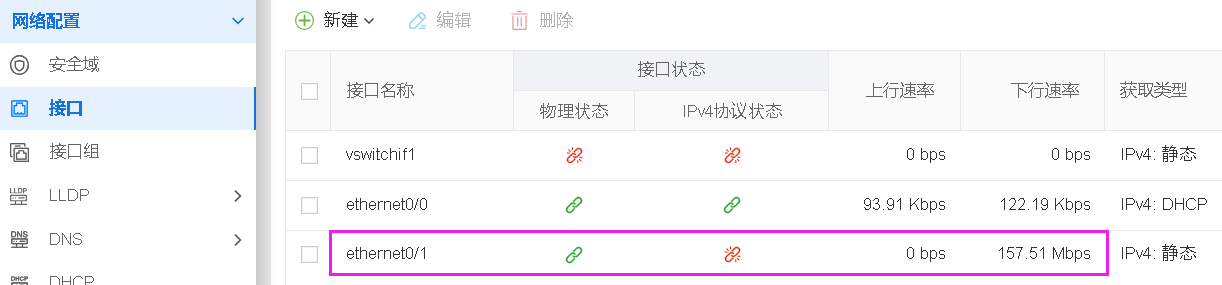

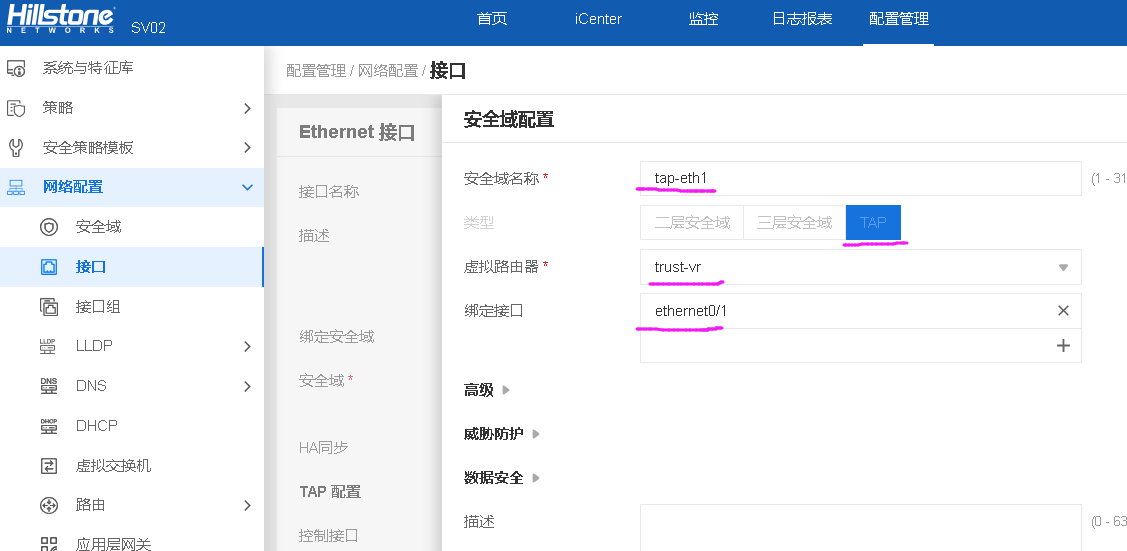

步骤一:配置安全域与接口

- 通过浏览器访问vIPS设备的IP地址(自动获取),默认用户名和密码均为

hillstone

- 进入

配置管理 > 网络配置 > 安全域。 - 点击

新建,创建一个TAP类型的安全域。- 安全域名称:

tap-eth1(可自定义,默认eth0为管理口) - 类型:

TAP - 虚拟路由器:

trust-vr - 绑定接口:

ethernet0/1(连接至镜像端口的物理接口)

- 安全域名称:

步骤二:启用入侵防御功能

- 进入

网络配置 > 安全域。 - 找到并双击刚才创建的

tap-eth1安全域。 - 在配置页面中,展开

威胁防护模块。 - 找到

入侵防御选项,点击其后的启用按钮。 - 选择防护模板(例如:

predef_default默认模板)。

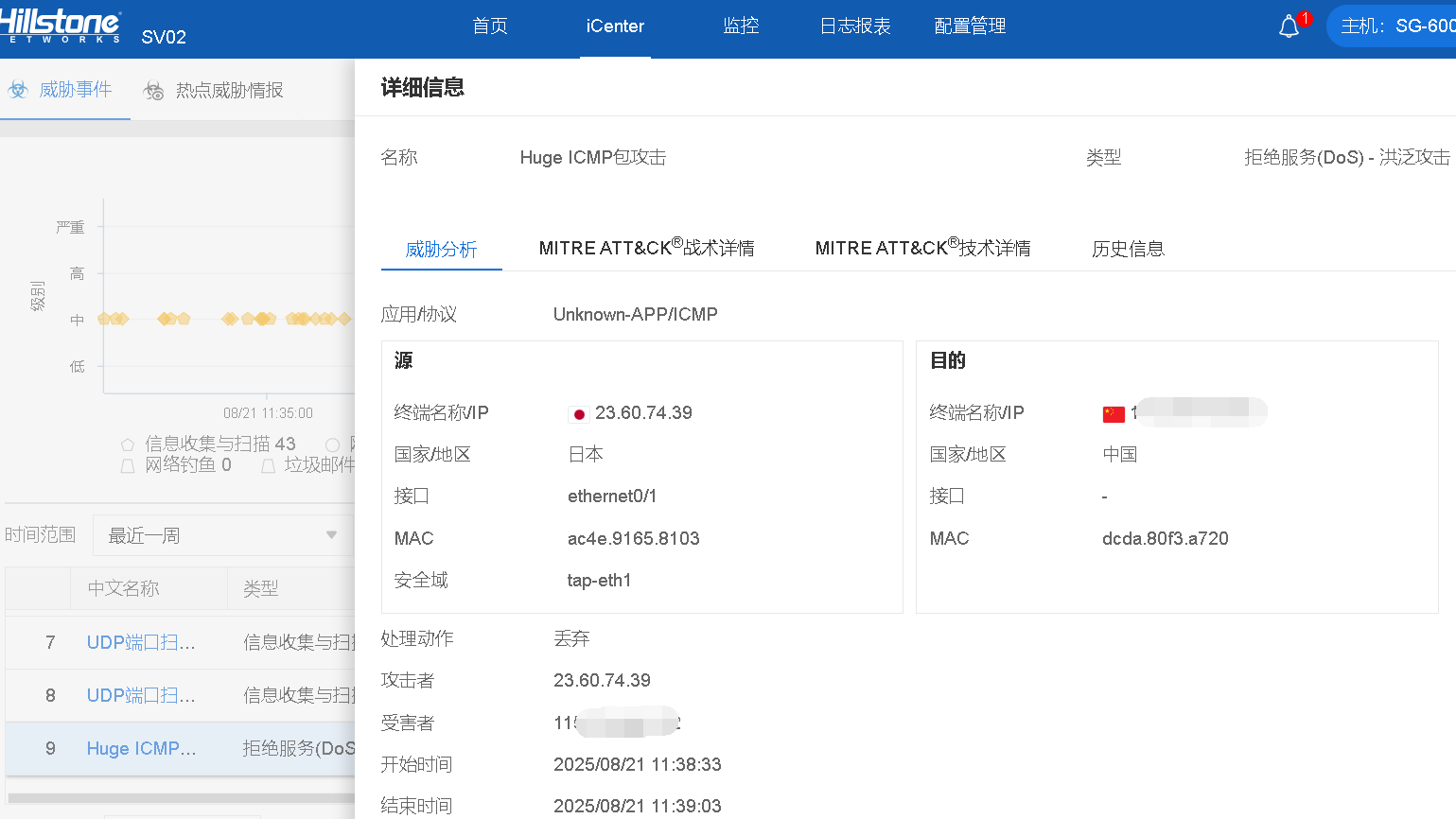

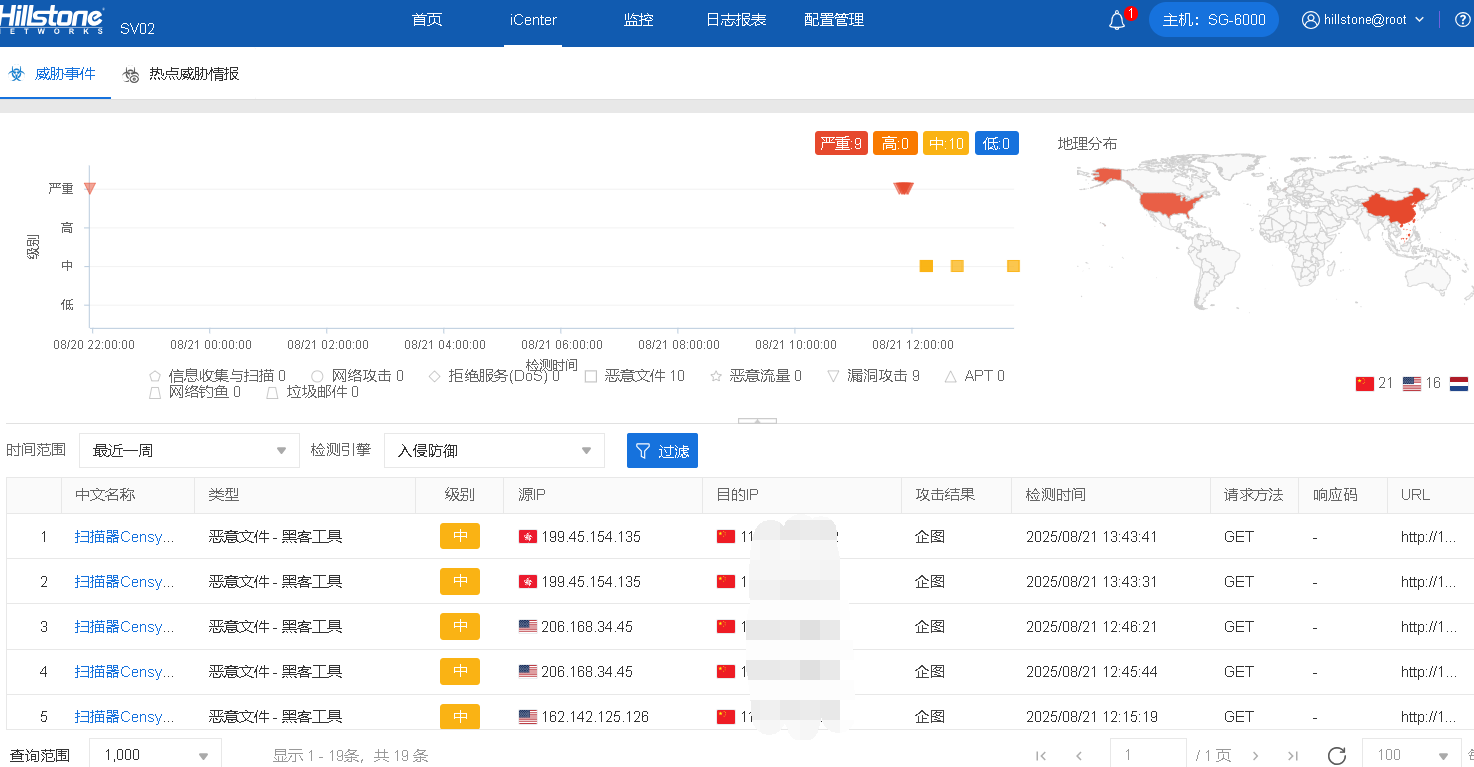

四、 功能验证与监控

完成上述配置后,系统即开始工作。可以在相应的监控页面中查看检测到的安全事件、网络攻击日志以及应用流量统计信息。

官方文档:

https://docs.hillstonenet.com.cn/web/doc-details/2893

https://docs.hillstonenet.com.cn/web/doc-details/764